问题说明

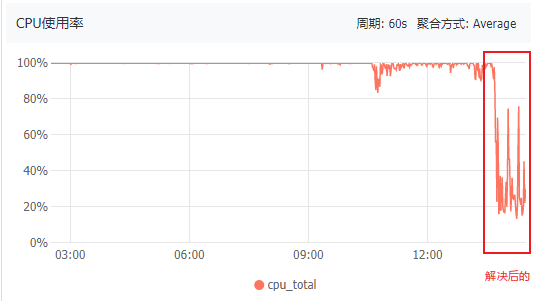

某一天收到报警,线上的Elasticsearch集群中的一台节点CPU达到了99%,查看Elasticsearch的其他节点CPU都是正常的,唯独这台服务器CPU久满不下。

如下图:

Elasticsearch 集群说明

生产Elasticsearch 集群配置:

- 六台节点,其中数据节点为3台,两台master,1台client。

- 版本:5.6.4

出问题的节点为node-3。

由于资源有限将两个节点放到了一台机器上。

| role | ip | host | port api | transport | hostname | cpu | mem | disk |

|---|---|---|---|---|---|---|---|---|

| es master-1 | 172.x.x.38 | da02 | 9221 | 9444 | da02 | 4C | 16G | 500G |

| es master-2 | 172.x.x.221 | da03 | 9221 | 9444 | da03 | 4C | 16G | 500G |

| es clinet | 172.x.x.37 | da01 | 9220 | 9333 | da01 | 4C | 16G | 500G |

| es node-1 | 172.x.x.37 | da01 | 9221 | 9334 | da01 | 4C | 16G | 500G |

| es node-2 | 172.x.x.38 | da02 | 9220 | 9333 | da02 | 4C | 16G | 500G |

| es node-3 | 172.x.x.221 | da03 | 9222 | 9555 | da03 | 4C | 16G | 500G |